最終更新日 2023年4月14日

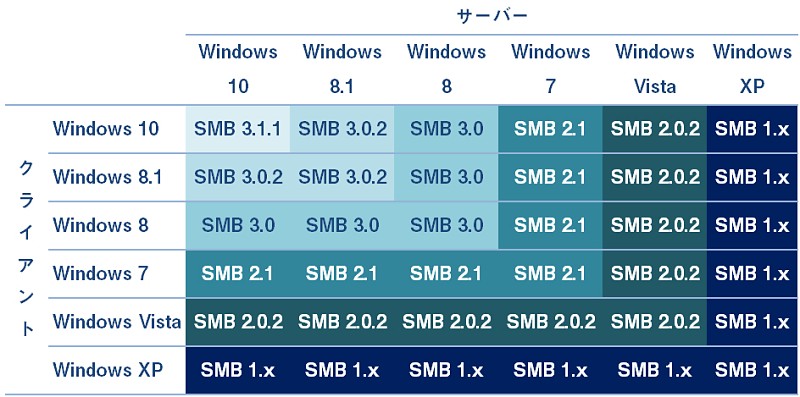

※各WindowsがサポートするSMBのバージョンについてマイナビの記事を参照します。

Landiskに掛かる記事でSMBの話題を書きました。SMBは Server Message Block の略で、マイクロソフト社がファイルやプリンタを共有するプロトコルとして制定したモノです。

このプロトコルは ポート445番 を使用するのですが、性格上常にポートを開けておく必要があります。そのため攻撃の入り口となりやすいです。そしてSMBv1には決定的な脆弱性があり これまでにも攻撃対象として有名になりました。

- 「EternalBlue」:SMBv1の脆弱性を悪用するツール。もともとは米国家安全保障局(NSA)が開発した。

- 「WannaCry」:有名なランサムウェア。世界中に拡散し被害を与えた。

- 「NotPetya」:ウクライナで始まったランサムウェア攻撃。被害者のコンピュータを再起動し、ハードドライブのMaster File Table(MFT)を暗号化し、Master Boot Record(MBR)を動作不能な状態に書き換える。

- PETYA/GoldenEye:Windows SMB v1の脆弱性をセカンドチャンスとして使用するランサムウェア。

TechTargetジャパンの記事によれば、445番ポートを悪用した攻撃に備える方法として、『初期バージョン「SMBv1」を無効にし、SMBの最新バージョンにパッチを適用することだ。』としています。もっと強い方法として、『SMBをオフにして445番ポートを閉じること』としています。

実際問題としてWindowsのファイル共有を切ることは困難だと思います。「SMBv1」を無効にするだけなら、OSをWindows10にUpgradeすることで解決します。ただ、古いNASは「SMBv1」しか対応していない場合があります。例えばIODATAのHDL-AとかHDL-Tです。この場合はNASを新しいモノに乗り換える必要も有ります。

また、Windowsアカウントに、強力なパスワードを設定して置くべきです。ファイル共有に厳格な権限を設定し、機密情報へのアクセスを制限するべきです。

445番ポートは開きっぱなしなので、狙われます。そのときに対処出来る状態に日頃から心がける必要がありそうです。

一般家庭でDMZ領域(ネットワークの非武装地帯)に開放したSMBポートを置く事は考えにくいです。WebServerをDMZに置いたとしても不要なポートは予め閉じて置くでしょう。

一例を挙げておくと、SMB攻撃するランサムウェアは2段階ステップで実行する様です。

最初に、マルウエアをHTMLやE-Mailに仕込み、不用意にそのマルウエアをLAN環境に落としてしまうと、そのマルウエアが勝手に実行して脆弱なSMBポートを突いて、共有フォルダの鍵を掛け、鍵を提供する見返りとして「身代金」を要求されるようです。これがランサムウェアと云う名の由来でもあります。

ファイル共有を有効にしていればSMBサーバが有効になっていると考えて然りでしょう。自身のPCがどのような状況なのか確認する方法も必要です。調べて見ました。

コマンドプロンプトで、

sc qc lanmanworkstation | findstr /c:Smb

と実行することで判るようです。実際にWindows7SP1で実行した結果です。

リモートで接続先の状態を確認する方法が必要です。Windows8.1以降のPowerShellで動作するみたいです。

※Windows7SP1のPowerShellでは動作しません。また、管理者として起動しないとやはりエラーになります。

この機能ですが、ファイル共有を実行しておかないとリストに現れません。

ルータやHDDレコーダのSMBはv1.5のようです。また、HDL2-Aもv1.5のようです。

Windows10は3.1.1でした

HDL-AAXも3.1.1です。

HDL-TAはファームウエアを最新にしたためか3.1.1になっていました。

2022年1月14日 HDL-AAXにWindows7PCからログインしようとしたとき、前回ログオン時に『資格情報を記録する』にチェックしてログインしたはずなのに、その後毎回毎回『ネットワーク資格情報入力』を求められます。HDL2-AやHDL-TAは『資格情報』は記憶されており、『ネットワーク資格情報入力』を都度要求されることはありません。

何が異なるのか?

HDL-AAXはSMB1.0を斬る事が出来 実施しています。HDL2-AやHDL-TAはSMB1.0を斬る事が出来ないようです。この違いが原因なのか確認がしたいのですがなかなかうまい検証方法が見いだせていない状況です。